Windows 10 Creators Update -sovelluksen esikatselukuvassa 15007 näyttää siltä, että Microsoft on korjannut UAC-ohitusmenetelmän, johon osallistuu eventvwr.exe. Ensinnäkin, kuinka tämä ohitus toimii?

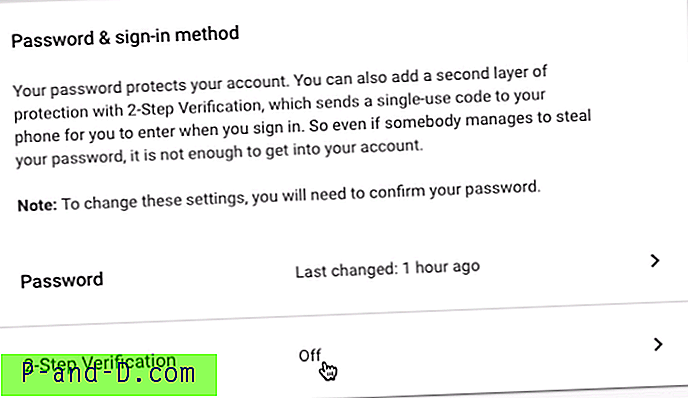

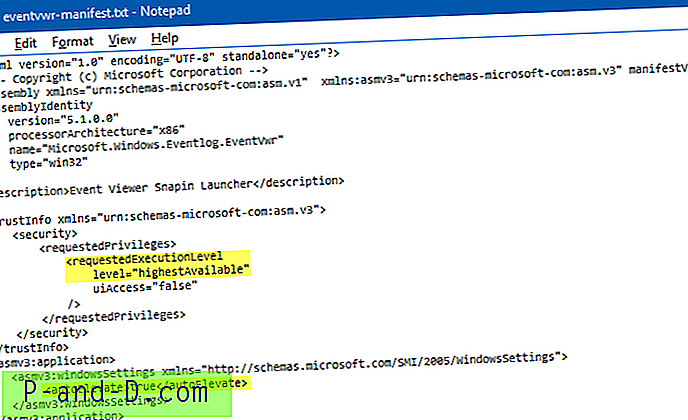

Kun olet kirjautunut sisään järjestelmänvalvojana, Windows-binaarikoodit, joiden suoritustaso on asetettu ”korkeimmalle tasolle” ja “autoelevoi” -ominaisuuden arvoksi “tosi” manifestissa, alkavat automaattisesti korotettuna ilman, että näytetään Käyttäjätilien valvonta -kehotetta.

Task Manager (Taskmgr.exe) ja Eventvwr.exe ovat kaksi tällaista esimerkkiä. Oletko huomannut, että Task Manager toimii oletuksena korotettuna, mutta ei näytä UAC-kehotetta, kun olet kirjautunut järjestelmänvalvojaksi?

Turvallisuustutkija Matt Nelson (@ enigma0x3 Twitterissä) kirjoitti UAC-ohituksesta tai hyökkäyksestä, joka käyttää eventvwr.exe-tiedostoa. Eventvwr.exe on pohjimmiltaan kantorakettiohjelma, joka suorittaa% systemroot% \ system32 \ eventvwr.msc käyttämällä ShellExecute-menetelmää.

Mitä tämä (ShellExecute) tarkoittaa, on se, että järjestelmä käyttää .MSC-tiedostoyhteydetietoja käynnistääkseen asianmukaisen suoritettavan ohjelman, joka avaa MSC-tiedostot. Koska pääohjelma eventvwr.exe toimii oletuksena korotettuna, myös laskentaprosessi toimii korotettuna.

UAC-ohitus rekisterin hakkeroinnin avulla

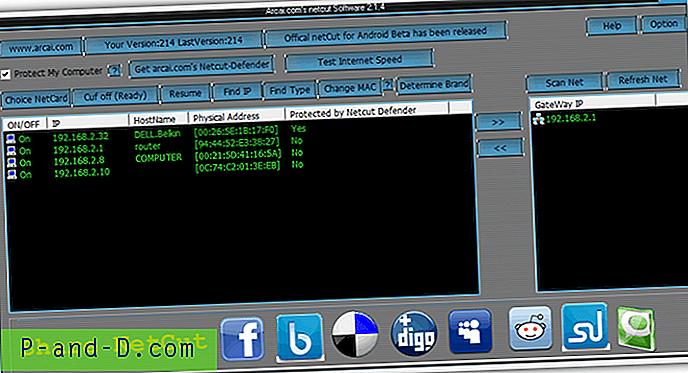

Kun eventvwr.exe (shell) suorittaa eventvwr.msc-tiedoston, Windows kysyy haaraa täältä sen sijaan, että käyttäisi tiedostoyhteistyötietoja HKEY_LOCAL_MACHINE \ Software \ Classes \ mscfile -kohdassa:

HKEY_CLASSES_ROOT \ mscfile

FYI, HKEY_CLASSES_ROOT on vain yhdistetty näkymä, joka sisältää näiden kahden paikan avaimet, alaavaimet ja arvot:

HKEY_CURRENT_USER \ Ohjelmisto \ Luokat HKEY_LOCAL_MACHINE \ Ohjelmat \ Luokat

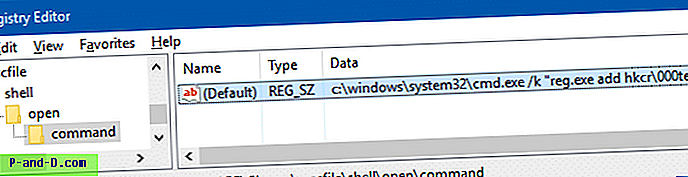

Ja jos molemmissa on identtisiä avaimia ja arvoja, HKEY_CURRENT_USER-kohdan avaimet ja etuna ovat etusija. Joten voit kaappaa HKEY_CLASSES_ROOT\mscfile luomalla seuraavan avaimen:

HKEY_CURRENT_USER \ Software \ Classes \ mscfile \ shell \ open \ command

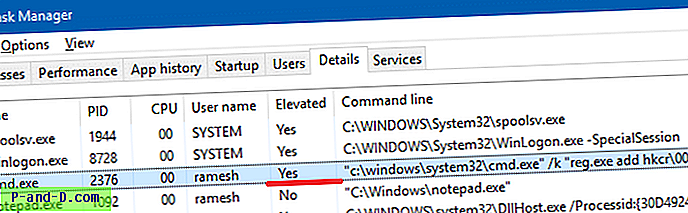

Haittaohjelma tai komentosarja voi asettaa (default) arvotiedot vastaavasti, jotta PowerShell-komento / komentosarja voidaan suorittaa kaikilla järjestelmänvalvojan oikeuksilla / korkealla eheydellä edes käyttäjän tietämättä.

Siten, kaapaamalla HKEY_CLASSES_ROOT, eventvwr.exe: tä voidaan käyttää tehokkaasti kantorakettina suorittaaksesi minkä tahansa ohjelman mielivaltaisesti - jopa ladataksesi ransomware-hyötykuorman etäpalvelimelta ja suorittaa sen käyttämällä PowerShell.exe-tiedostoa järjestelmänvalvojan oikeuksilla.

Tämä on erittäin tehokas UAC-ohitusmenetelmä, koska se ei vaadi tiedostojen pudottamista, DLL-injektiota tai muuta. Tietysti tämä UAC-hyväksikäyttö toimii vain, kun olet kirjautunut sisään järjestelmänvalvojana.

Tämä on muuttunut Creators Update -version esikatselukuvassa 15007. Onneksi Microsoft on korjannut eventvwr.exe vuonna 15007 - se ei enää poista MSC-tiedostoa. Sen sijaan se luo MMC.exe-prosessin suoraan - tiedostoyhteyttä ei käytetä.

Kiitos Matt Nelsonille (@ enigma0x3), joka löysi tämän ohitusmenetelmän, ja FireF0X: lle (@ hFireF0X), jotka ilmoittivat, että tämä ongelma on ratkaistu vuonna 15007, missä eventvwr.exe käyttää CreateProcessia käynnistämään mmc.exe ShellExecute-tiedoston sijasta . Katso myös: Microsoft Windows - Fileless UAC Protection Bypass Privilege Escalation