Päätös siitä, onko tiedosto saanut tartunnan tai onko VirusTotal-skannaustulos suojattu, voi olla turhauttavaa, kun puolet virustorjuntaohjelmista osoittaa tartunnan saaneen, kun taas toinen puoli osoittaa, että se on puhdas.

Voit yrittää analysoida puoli havaittua tiedostoa verkkopohjaisella hiekkalaatikkopalvelulla, kuten ThreatExpert, mutta raportti näyttää ohjelman toiminnan vain käynnistyessä eikä kerro mitä se tekee, kun vaihtoehto on käytössä tai kun ohjelman painiketta napsautetaan .

Tällöin Sandboxien kaltainen hiekkalaatikko-ohjelmisto tulee pelaamaan sallimalla tietokoneesi kaikkien ohjelmien suorittamisen riippumatta siitä, ovatko ne turvallisia vai tartunnan saaneita, mutta muutokset eivät silti vaikuta tietokoneeseen.

Vaikka Sandboxietta käytetään pääasiassa tietokoneesi turvassa ajamalla ohjelmia eristetyssä tilassa, sitä voidaan käyttää myös ohjelman toiminnan analysointiin. Tässä on 2 tapaa tutkia Sandboxien sisällä suoritettujen ohjelmien tietokonejärjestelmään tekemiä muutoksia.

Automaattinen analyysi Buster Sandbox Analyzer -sovelluksella

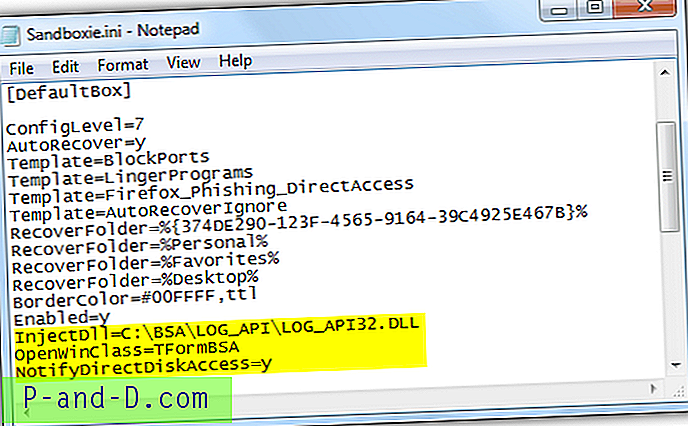

Buster Sandbox Analyzer (BSA) on ilmainen työkalu, jota voidaan käyttää kaikkien Sandboxien sisällä suoritettujen prosessien toimintojen seuraamiseen. Vaikka BSA on kannettava ohjelmisto, se ei toimi oikein, ja vaatii BSA DLL-tiedoston lataamiseksi manuaalisen kertaluonteisen kokoonpanon lisäämällä 3 riviä Sandboxien INI-määritystiedostoon.

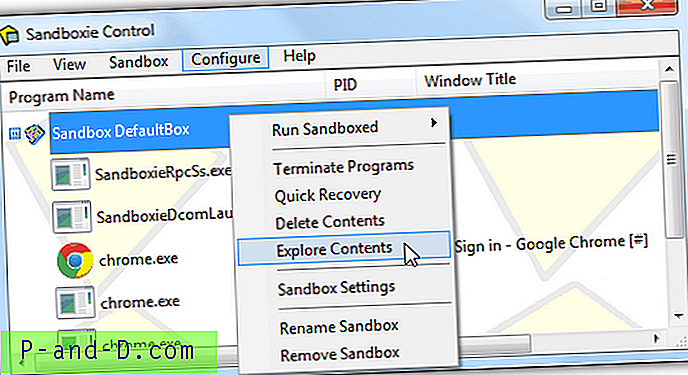

Huomaa, että jos aiot noudattaa tarkkoja asennusohjeita viralliselta verkkosivustolta, sinun on purettava Buster Sandbox Analyzer -kansio C: \ -aseman juureen. Kun tämä on tehty, suorita BSA.EXE-suoritettava tiedosto C: \ bsa-kansiosta ja sinun on annettava hiekkalaatikkokansiopolku tarkistaaksesi, mikä on Sandboxien hiekkalaatikkokansion sijainti. Voit saada sijainnin avaamalla Sandboxie Control -sovelluksen kaksoisnapsauttamalla keltaisen leijalokeron kuvaketta ilmoitusalueelta, vetämällä mitä tahansa ohjelmaa ja pudottamalla sen Sandbox DefaultBox -sivulle. Napsauta hiiren kakkospainikkeella hiekkalaatikon DefaultBoxia Ohjaus-ikkunassa ja valitse ”Tutki sisältöä”.

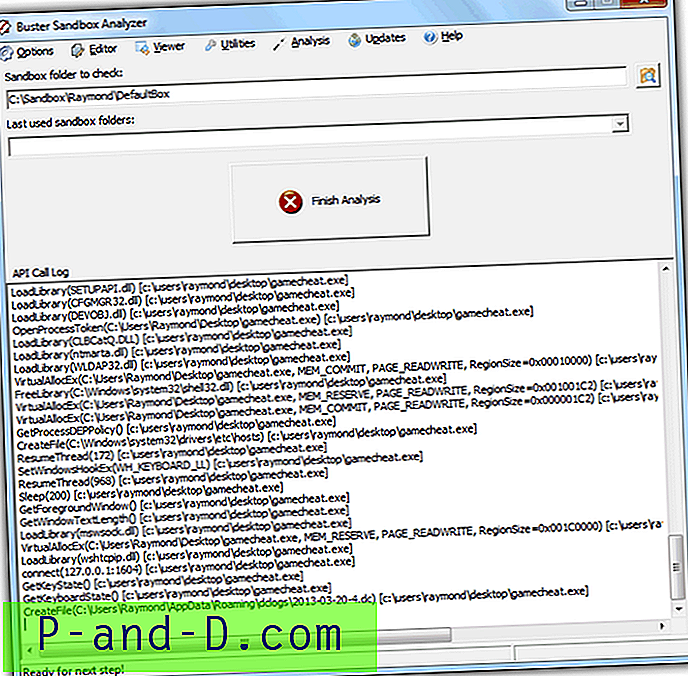

Esiin tulee tutkimusikkuna, jossa on polku hiekkalaatikkoon, jonka voit kopioida ja liittää sen tarkistettavaan hiekkalaatikkokansioon. Napsauta Käynnistä analyysi -painiketta Buster Sandbox Analyzer -sovelluksessa ja voit nyt suorittaa analysoitavan ohjelman Sandboxie-sovelluksessa. Kun ohjelmaa ajetaan Sandboxien alla, näet BSA: n API-puheluloki-ikkunan olevan täynnä tietoja.

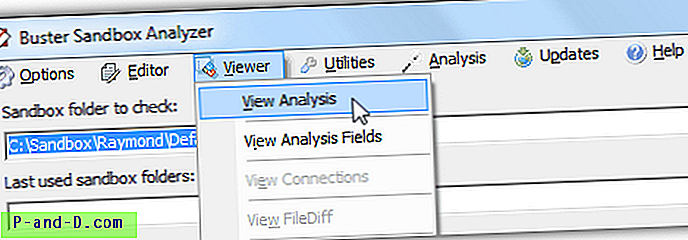

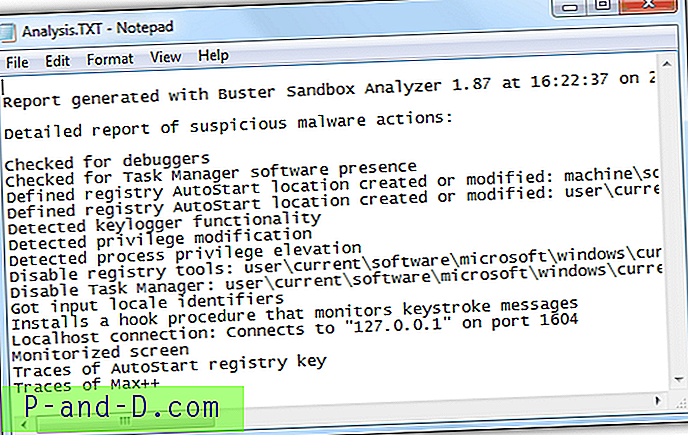

Kun olet testannut ohjelmaa ja haluat analysoida ohjelman käyttäytymistä, sinun on ensin lopetettava prosessi Sandboxie-ohjaimesta napsauttamalla hiiren oikealla painikkeella ja valitsemalla ”Lopeta ohjelmat”. Palaa takaisin Buster Sandbox Analyzer -sovellukseen ja napsauta Valmis analyysi -painiketta. Napsauta valikkopalkissa Viewer ja valitse View Analysis. Näyttöön tulee analyysiteksti, joka näyttää yksityiskohtaisen raportin Sandboxie-ohjelmassa suorittamasi ohjelman toimista.

Seuraava kuvakaappaus on esimerkki DarkComet RAT: n luomista toimista. Se tarkistaa virheenkorjaimet, tehtävähallintaohjelmistojen läsnäolon, automaattisen käynnistyksen luomisen rekisteriin, näppäinpainallujen kirjaamisen, etuoikeuksien korottamisen, regedit- ja tehtävähallinnan poistamisen käytöstä ja yhteyden etäisäntään porttinumerolla.

Lisähuomautuksia : Joillakin haittaohjelmilla on virheenkorjauksen esto-ominaisuudet, joissa se lopettaa itsensä automaattisesti, kun sitä käytetään virheenkorjaustyökaluissa tai virtuaalikoneissa analysoinnin estämiseksi tai vähemmän kokeneiden käyttäjien huijaamiseksi tiedoston turvallisuudesta. Buster Sandbox Analyzer on varmasti edellä peliä, koska se päivitetään vähintään kerran kuukaudessa estämään haittaohjelmia tunnistamasta sitä virheenkorjaajaksi.

Lataa Buster Sandbox Analyzer

Manuaalinen analyysi

Ohjelman käyttäytymisen analysointi manuaalisesti Sandboxie-palvelusta on mahdollista ilman kolmansien osapuolien työkaluja, mutta et saa yksityiskohtaista analyysiä verrattuna Buster Sandbox Analyzer -sovellukseen. Voit helposti selvittää, onko hiekkalaatikko-sovellus ohjelmoitu pudottamaan ylimääräisiä tiedostoja kiintolevylle, ja lisäsi kaikki automaattisen käynnistyksen arvot rekisteriin, mikä on riittävä todiste ohjelman haittaohjelmien määrittämiseksi.

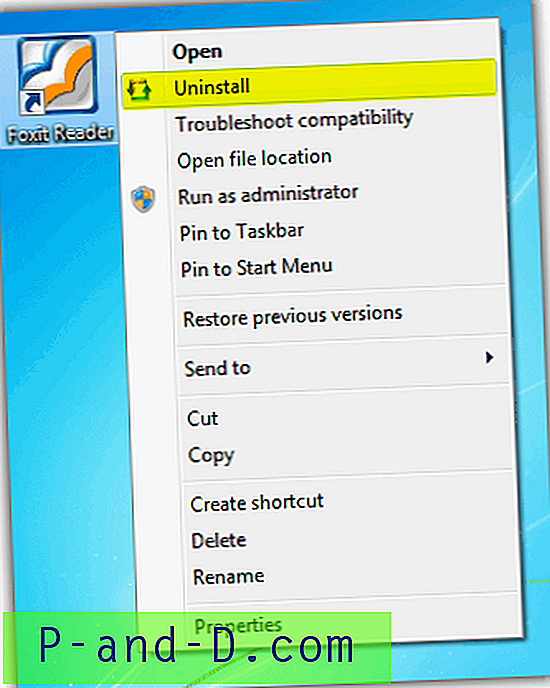

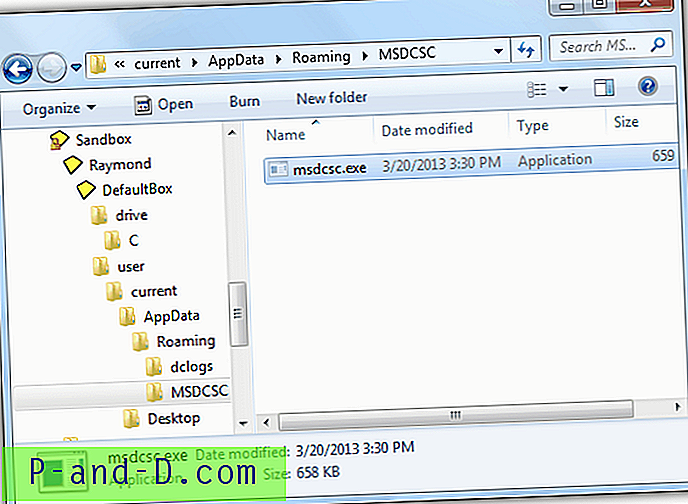

Voit tarkastella tiedoston muutoksia napsauttamalla hiiren kakkospainikkeella DefaultBoxia Sandboxie Control -ikkunassa ja valitsemalla “Explore Contents” tai vaihtoehtoisesti siirtymällä suoraan kohtaan C: \ Sandbox \ [Käyttäjätunnus] \ DefaultBox \. Jos näet minkä tahansa kansion, kuten ”asema” tai “käyttäjä”, se tarkoittaa, että hiekkalaatikko-sovellus on luonut joitain tiedostoja kiintolevylle. Jatka kansioiden käyttöä, kunnes näet joitain tiedostoja. Alla on esimerkki epäilyttävästä käytöksestä, jossa hiekkalaatikolla varustettu sovellus käynnistyi työpöydältä ja luo itsestään uuden kopion nykyisen käyttäjän sovellustietokansioon.

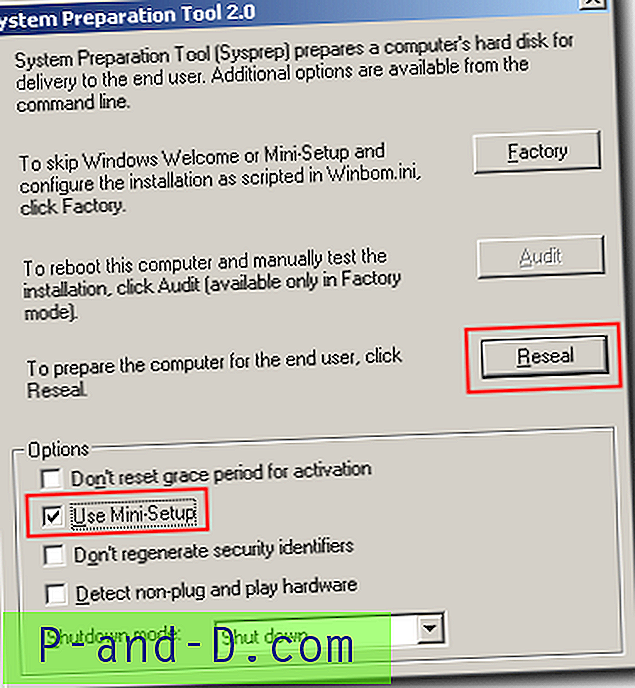

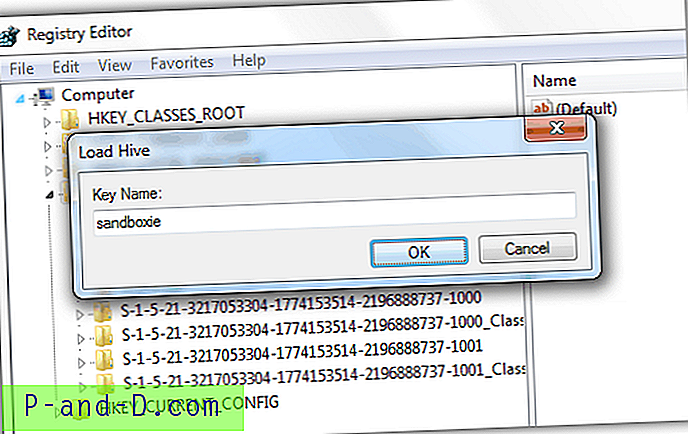

Rekisterin muutosten analysoinnissa sinun on ensin lopetettava ohjelma Sandboxie Controlista. Paina WIN + R avataksesi Suoritus-ikkunan, kirjoita regedit ja napsauta OK. Laajenna HKEY_USERS-rekisterikansio kaksoisnapsauttamalla sitä, napsauttamalla valikkorivillä Tiedosto ja valitsemalla Lataa pesä . Selaa kohtaan C: \ Sandbox \ [Käyttäjätunnus] \ DefaultBox \ ja avaa RegHive ilman tiedostotunnistetta. Kirjoita avainnimeen mitä tahansa, kuten hiekkalaatikko, tunnistamisen helpottamiseksi ja napsauta OK.

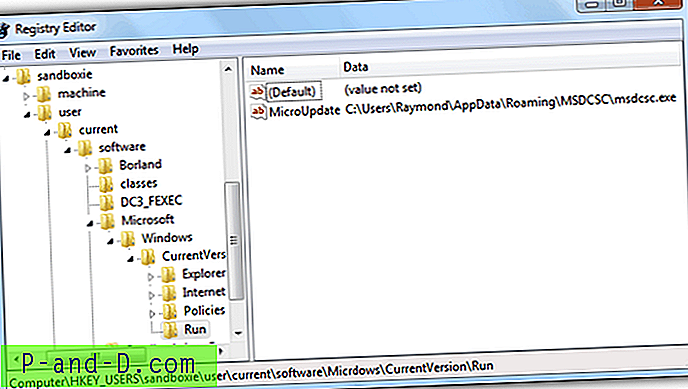

Toinen rekisterikansio, jonka nimi olet aiemmin asettanut avainnimelle, lisätään HKEY_USERS-sovelluksen loppuun. Voit nyt laajentaa rekisterikansiota analysoidaksesi lisättävät tai muutettavat arvot.

Kuten yllä olevasta näytön kuvakaappauksesta voidaan nähdä, Sandboxien hiekkalaatikon sovellus lisäsi myös automaattisen käynnistysarvon nykyiselle rekisteröidylle käyttäjälle, jotta voidaan suorittaa tiedosto, joka pudotettiin Sovellustiedot-kansioon käyttäjän sisään kirjautumisen yhteydessä. Tietokoneen käyttäjä, jolla on kokemusta ja tietämys pystyisivät arvioimaan, että hiekkalaatikko-sovelluksen käyttäytyminen on todennäköisesti haitallista, ja voit saada vahvistuksen havainnoista lähettämällä tiedoston virustorjunta-analyytikoille röntgenkuvauksen avulla.