Windows-käyttöjärjestelmä sisältää noin 40-50 miljoonaa koodiriviä ja Windowsissa on ehdottomasti ohjelmointivirheitä, jotka tietoturva-asiantuntijoiden tai hakkereiden on löydettävä käyttökelpoinen takaovi. Siksi on erittäin tärkeää, että Windows-käyttöjärjestelmää käyttävällä tietokoneella, erityisesti Internetiin yhteydessä olevilla, on aina ajan tasalla nykyiset korjaukset tai korjaukset, jotta varmistetaan, että tietokone on vakaa ja luotettava.

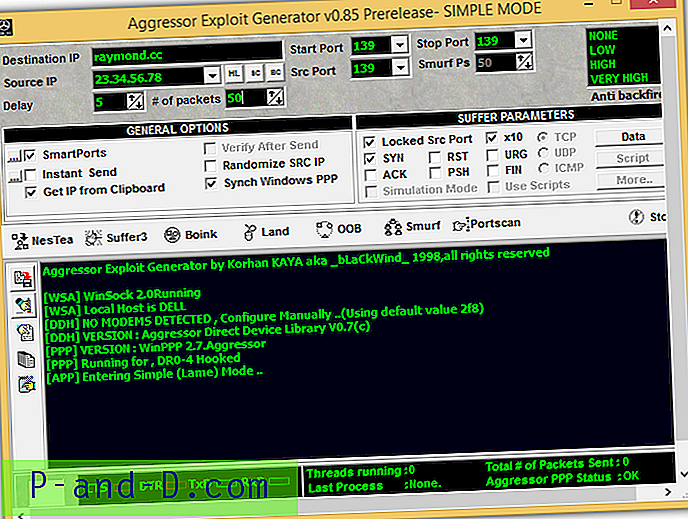

On lohduttavaa tietää, että jokainen Windowsin uudempi versio on vähemmän haavoittuva etähyökkäyksille, jotka voivat kaataa tietokoneen kuoleman sinisellä näytöllä. Takaisin Windows 95: ään, palvelujen epäämisen hyökkäyksiä oli monen tyyppisiä, jotka voivat aiheuttaa järjestelmän lukkiutumisen. Lisäksi harvat käyttäjät eivät tienneet Windows Update -sovelluksesta tarkistaa ja asentaa tietoturvapäivityksiä automaattisesti tuolloin, ja suurin osa näistä hyökkäystyökaluista on tarpeeksi helppoa aloittelijoille antamalla vain uhrin IP-osoite. Jopa tuolloin edistyneimmässä Windows-hyökkäystyökalussa nimeltään Aggressor Exploit Generator on yksinkertainen tila, joka voi käynnistää NesTea-, Suffer3-, Boink-, Land-, OOB- ja Smurf-hyökkäykset Windows 95: stä hiiren napsautuksella.

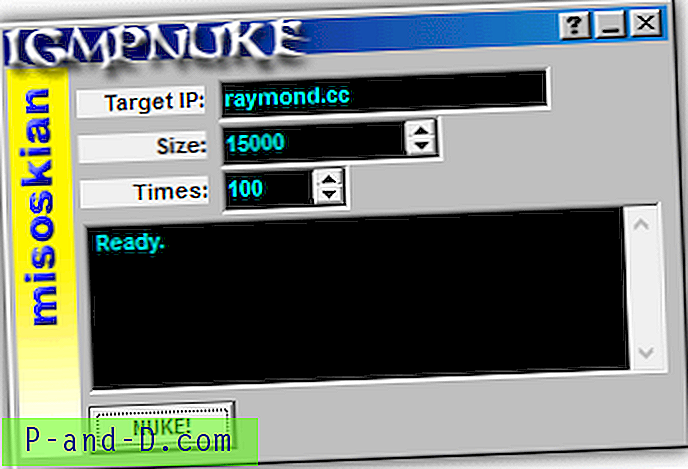

Kaikki DoS-työkalut, jotka voivat kaataa Windows 95: n, korjattiin Windows 98: ssa, mutta sitten se oli alttiina suurille IGMP-paketeille. Misoskianin luoma IGMP Nuker on julkisesti kaikkien saatavilla, jotta se voi kaataa Windows 98 -järjestelmän syöttämällä etätietokoneen IP-osoitteen.

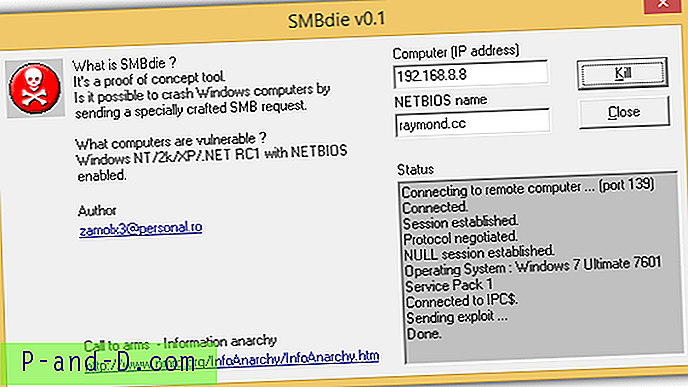

Windows XP tuli myöhemmin, mutta ei myöskään säästynyt nuke-hyökkäyksistä. Zamolx3 loi konseptityökalun helposti kaataaksesi Windows XP: n sinisellä kuolemanäytöllä lähettämällä erityisen muotoillun SMB-pyynnön XP-tietokoneelle määrittämällä vain IP-osoitteen ja tietokoneen nimen. Vaikka SMBDie vaatii lisätietoja, jotka ovat NETBIOS-nimiä, niiden hankkiminen on tarpeeksi helppoa pingistamalla IP-osoite -a-kytkimellä. Joka tapauksessa tietokoneet, joissa on Windows XP ilman asennettua Service Pack -pakettia, ovat alttiita tälle hyökkäykselle.

Windows XP tuli myöhemmin, mutta ei myöskään säästynyt nuke-hyökkäyksistä. Zamolx3 loi konseptityökalun helposti kaataaksesi Windows XP: n sinisellä kuolemanäytöllä lähettämällä erityisen muotoillun SMB-pyynnön XP-tietokoneelle määrittämällä vain IP-osoitteen ja tietokoneen nimen. Vaikka SMBDie vaatii lisätietoja, jotka ovat NETBIOS-nimiä, niiden hankkiminen on tarpeeksi helppoa pingistamalla IP-osoite -a-kytkimellä. Joka tapauksessa tietokoneet, joissa on Windows XP ilman asennettua Service Pack -pakettia, ovat alttiita tälle hyökkäykselle.

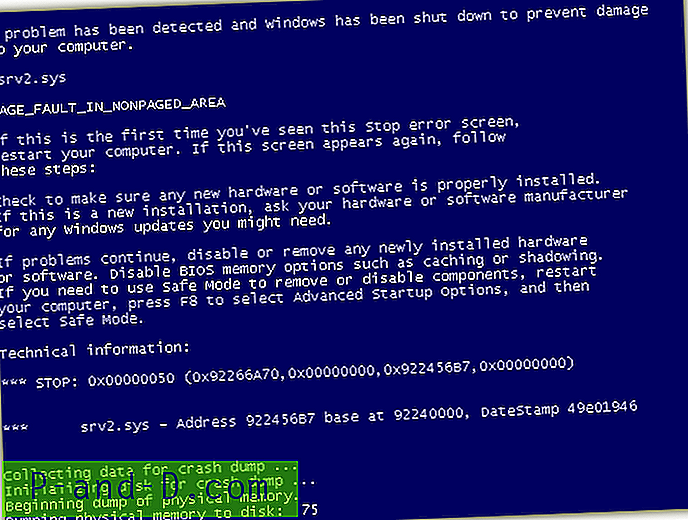

Useimmat ihmiset ovat yhtä mieltä siitä, että Windows Vista ei ole kovin vakaa, vaikka graafinen käyttöliittymä näyttää hyvältä. Se on suojattu SMBDie-hyökkäykseltä, mutta valitettavasti uudempi SMB2.0 kärsii toisesta haavoittuvuudesta, joka voi aiheuttaa BSOD: n. Jos uhrin tietokoneessa, jossa on Windows Vista, ei ole asennettuna korjaustiedostoa ja Windowsin palomuuri ei ole käytössä, srv2.sys aiheuttama sininen näyttö, jonka virhe on PAGE_FAULT_IN_NONPAGED_AREA.

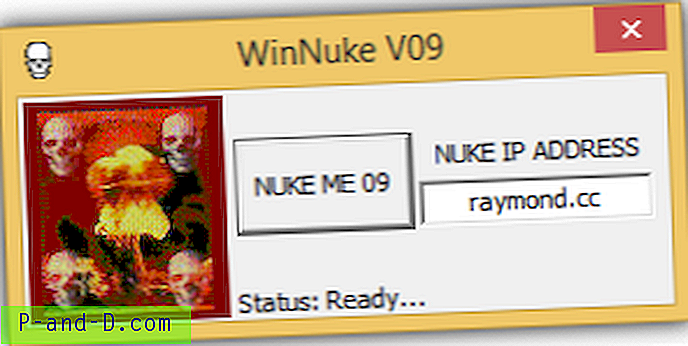

Alkuperäinen hyökkäysohjelma on kirjoitettu Python-kielellä. Komentosarjan suorittaminen Windowsissa on yhtä helppoa kuin ActivePythonin asentaminen. Muokkaa komentosarjaa korvaamaan IP_ADDR uhrin IP-osoitteella, tallenna muutokset ja suorita se. On melko vähän Windows-binaariversioita, joita on helppo käyttää, mutta yksi, joka on edelleen saatavana, on verkkosivuston www.illmob.org SMB2Nuke. Kuten vanha hyvä WinNuke-työkalu, kirjoita vain uhrin IP-osoite ja napsauta painiketta käynnistääksesi hyökkäyksen.

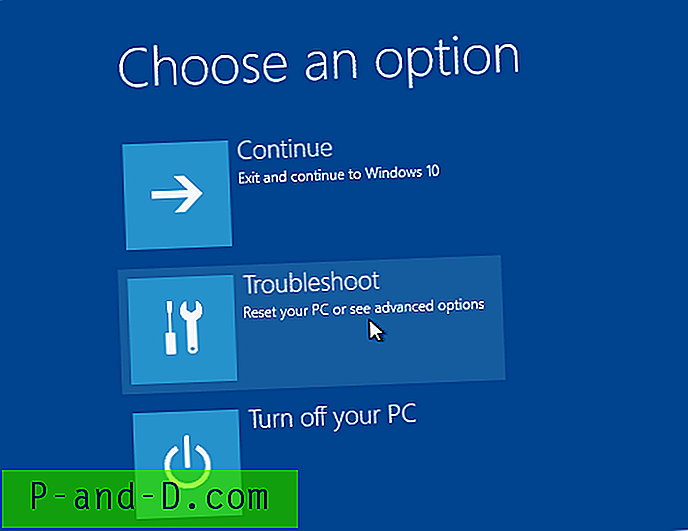

Äskettäin asennettu Windows Vista, jota ei ole vielä päivitetty, on ehdottomasti haavoittuvainen SMB 2.0 -nukelle, mutta silloin Windowsin palomuuri, joka on oletuksena käytössä, pystyy suojaamaan hyökkäyksiltä. Voit ladata virallisen päivityksen MS09-050 Microsoft Security TechCenteristä. Windows 7 on enimmäkseen suojattu SMB2.0-hyökkäyksiltä, koska se vaikuttaa vain RCA-versioon.

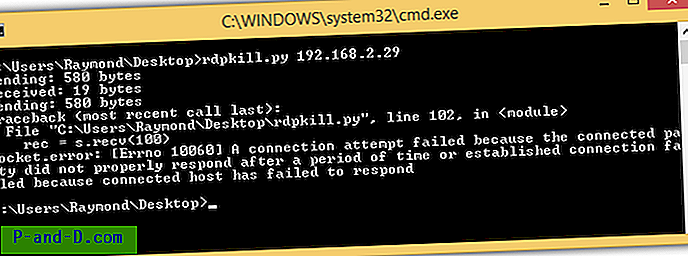

Vaikka tietoturvan haavoittuvuuksia on jokaisessa Windows-versiossa, käyttöjärjestelmä on varsin turvallinen näitä hyökkäyksiä vastaan, kunhan ei ole näyttöä siitä, että konsepti julkaistaan julkisesti missä kuka tahansa voi käyttää sitä väärin. Vuonna 2012 oli tapaus, jossa tietoturvatutkija Luigi Auriemma löysi haavoittuvuuden etätyöpöydältä. Joku muu sai käsiksi koodin ja julkaisi Proof of Concept -työkalun Python-komentosarjasta, joka voi kaataa Windows-tietokoneen Remote Desktop -toiminnolla sinisellä kuolemanäytöllä.

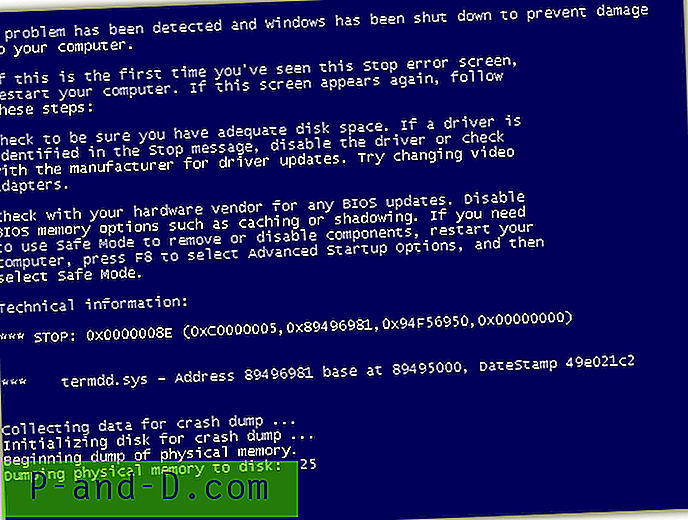

illmob.org teki hyökkäyksen paljon helpommaksi suorittamaan Windowsin suoritettavan ohjelman kautta. Lataa vain, suorita, kirjoita tietokoneen IP-osoite, jossa Remote Desktop on käytössä, ja napsauta Nuke it! painiketta. Uhrin tietokone saadaan heti sinisen ruudun, joka näyttää virheen asiaan vaikuttavassa tiedostossa termdd.sys. Termdd.sys-tiedosto on etätyöpöytäpalvelimen ohjain, joten se antaa sinulle vihjeen, että etäinen työpöytä aiheuttaa sinisen ruudun.

Windows XP, Vista ja 7 ovat alttiita MS12-020-hyökkäyksille. Jos tietokoneesi ei jostain syystä ole täysin ajan tasalla, voit ladata ja asentaa MS12-020-korjauksen manuaalisesti Microsoftin viralliselta verkkosivustolta.

Viimeiset huomautukset : Kuten näette, Windows-käyttöjärjestelmän pitäminen ajan tasalla on välttämätöntä, jotta voidaan estää tunnettujen haavoittuvuuksien aiheuttamia hyökkäyksiä. Sinun on myös varmistettava, että myös kolmannen osapuolen ohjelmistot ovat aina ajan tasalla, ja yhtä tärkeätä on myös hyvän virustorjuntaohjelmiston suojaaminen tietokoneellasi haittaohjelmilta.