Muutama kuukausi sitten yksi asiakkaani ilmoitti minulle, että kun he käyttävät verkkosivustoa Googlen kautta, heidät ohjataan automaattisesti Firefoxin ilmoittamaan hyökkäyssivustoon. Heillä ei kuitenkaan ole mitään ongelmia pääsyyn verkkosivustoon suoraan. Kun luotettava verkkosivusto ohjataan uudelleen hyökkäyssivustoon, se on merkki verkkosivuston hakkeroinnista ja joitain komentosarjoja muokattiin luomaan automaattinen uudelleenohjaus.

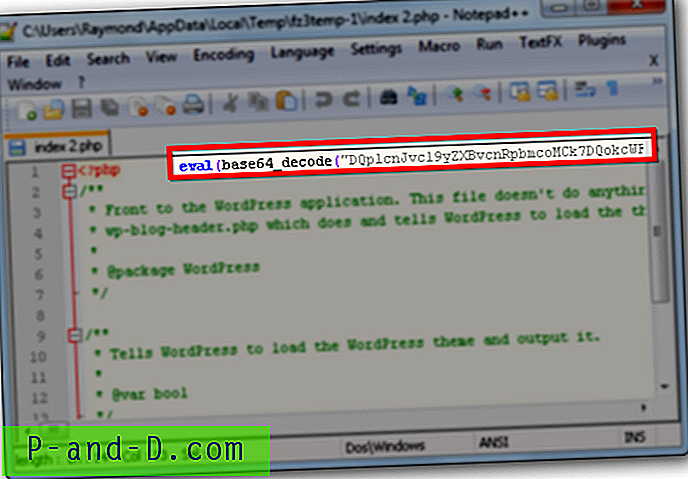

Kun tarkastelin joitain PHP-tiedostoja, evalia oli paljon (base64_decode- koodi lisättiin jälkeen

Muutaman viikon kuluttua huomasin, että kaikki Worpdress-sivustot saivat haittaohjelman tartunnan uudelleen! Aikaisemmin tein vain uudelleenohjauksen puhdistamisen, mutta en tutkinut tarkemmin haitallisen koodin syyn syytä. Tutkittuaan näyttää siltä, että yksi asiakkaistani on aktivoinut teeman, joka käyttää vanhaa ja haavoittuvaa TimThumb.php-skriptiä, kun viimeisin versio on tänään 2.8.10. Vanhan tiumthumb.php: n korvaamisella uusimmalla pitäisi estää verkkosivustoa pistämästä haitallista koodia. Sivuston puhdistamiseksi löysin PHP-skriptin, joka voi indeksoida automaattisesti kaikki verkkosivuston PHP-tiedostot ja poistaa kaikki tunnetut haitalliset eval base64_decode-koodit. Täältä näet haitallisen koodin näyttäessä, kun se lisätään PHP-tiedostoon. Yhdelle PHP-tiedostolle voidaan lisätä useita koodeja, joten joudut tarkistamaan koko tiedoston.

Satunnaiset kirjaimet ja numerot koodataan tukikohdalla 64, ja se on mahdollista purkaa tietyistä verkkopalveluista, jotka tarjoavat tällaista palvelua. Base64: n dekoodaamisen jälkeen kaikki hakukoneista, kuten Yahoo, Google, Bing ja muut, tulevat automaattisesti uudelleen osoitteeseen minkof.sellclassics.com.

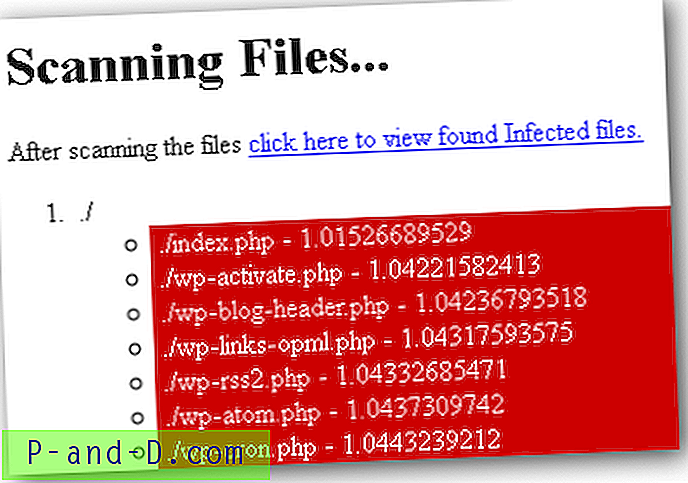

Jotta voimme aloittaa injektoidun haitallisen base64_decode-koodin puhdistamisen, sinun on vain ladattava PHP-aloittelijoiden kirjoittama loistava cleaner_2.5.php-tiedosto verkkotunnuksen juurille ja suoritettava skripti sitten verkkosivustolta. Esimerkiksi http://www.test.com/cleaner_2.5.php. Skripti alkaa skannata ja poistaa havaitut haittakoodit PHP-tiedostoista. Varmista, että olet varmuuskopioinut verkkosivustosi tiedostot ennen tämän komentosarjan suorittamista, jotta puhtaamman komentosarjan tekemät muutokset voidaan palauttaa takaisin.

Kun siivoojan skripti on lopettanut skannauksen, se näyttää tartunnan saaneiden tiedostojen määrän. Tämä puhtaampi käsikirjoitus on hieno aika- ja vaivaa säästäjä! Muista vaihtaa WordPress-käyttäjän ja tietokannan salasana puhdistuksen jälkeen. Jos verkkosivustosi hakkeroitiin puhdistuksen jälkeen ja et ole varma, mikä on syy, on mahdollista, että hyökkääjä pudotti joitain tiedostoja syvälle joihinkin kansioihin, mikä antaa heille pääsyn verkkosivustoosi. Voit suorittaa skanneriskriptin ja lähettää skannaustuloksen skriptin kirjoittajalle osoitteessa  .

.

Lataa Cleaner Script | Lataa skanneriskripti